Componenti

SKOOR Engine

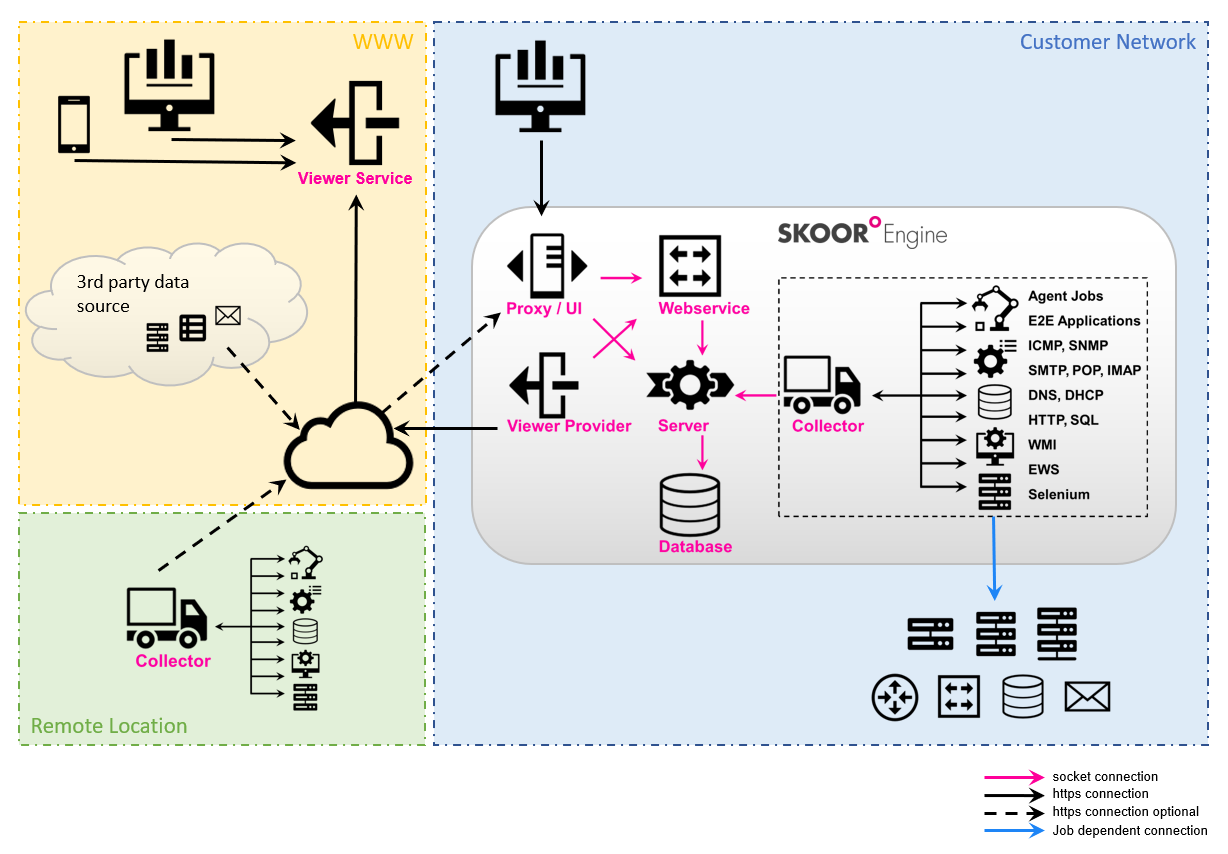

L'architettura del SKOOR Engine è composta dai seguenti componenti:

SKOOR Engine Server

Database di configurazione e cronologia (PostgreSQL)

Server web (apache)

SKOOR Engine Collector

Questo è il componente che effettua misurazioni attive sui dispositivi gestiti.

Per impostazione predefinita, SKOOR Engine dispone di un proprio collettore

collector-localin esecuzione.È possibile collegare ulteriori collettori esterni, che eseguono attività di monitoraggio in segmenti di rete remoti e inviano i risultati delle misurazioni tramite una singola porta TCP al componente server SKOOR Engine. Questi collettori esterni funzionano in un sistema operativo separato e indipendente.

Ogni collettore riceve le direttive di misurazione dal server.

Ogni collettore esegue vari sottoprocessi per ogni tipo di plugin (ad esempio ICMP, HTTP ecc.).

SKOOR Engine Agent

Può essere installato sui server monitorati.

Questo agente monitora la CPU, la memoria, la scheda di interfaccia di rete, i processi ecc.

Gli agenti sono disponibili per vari sistemi operativi (Windows, Linux, FreeBSD, Solaris...).

Il collettore emette misurazioni sugli agenti tramite una singola porta TCP e recupera i risultati.

È possibile abilitare la comunicazione crittografata per gli agenti in esecuzione su Windows

SKOOR Engine EEM (Enduser Experience Monitoring) che esegue transazioni utente sintetiche su PC Windows

Gli strumenti di terze parti possono inviare i propri dati al collettore utilizzando vari metodi.

I dati possono essere recuperati da un collettore da uno strumento di terze parti tramite HTTP, FTP, SCP o altri protocolli di rete

È possibile utilizzare/installare un client di database sul collettore per eseguire query su database remoti.

I dati vengono inviati al collettore utilizzando, ad esempio, operazioni di analisi dei file, esecuzione o recupero dei file.

SKOOR Auth

SKOOR Auth fornisce un meccanismo di autenticazione ad altri componenti SKOOR.

È in grado di autenticare:

Utenti SKOOR locali gestiti dal SKOOR Engine

Utenti esterni gestiti da Active Directory utilizzando LDAP.

Utenti esterni gestiti da un provider di autenticazione tramite OpenID Connect

SKOOR Webservice

Il SKOOR Webservice collega i dashboard con SKOOR o altre fonti di dati. A tal fine, consolida i set di dati provenienti da diversi adattatori e li fornisce ai dashboard secondo un'API REST ben definita.

SKOOR Dashboard

Questo è il cuore dell'applicazione SKOOR Dashboard. Oltre a fungere da editor per i dashboard, può anche essere utilizzato come SKOOR Dashboard Viewer.

Alcune funzionalità (ad esempio la modifica delle dashboard) sono disponibili solo nell'editor delle dashboard perché l'applicazione deve comunicare direttamente con il SKOOR Webservice.

L'editor di dashboard richiede una connessione diretta al SKOOR Webservice.

Per utilizzare l'editor del dashboard SKOOR Dashboard è necessario essere un utente SKOOR valido.

SKOOR Dashboard Viewer

Il Dashboard Viewer può essere utilizzato quando le dashboard devono essere accessibili a persone esterne. Il Dashboard Viewer non richiede una connessione diretta al SKOOR Webservice. Il Dashboard Viewer raccoglie invece i propri dati dal Viewer Service, che a sua volta riceve i dati dal Viewer Provider. Utilizzando questo flusso di dati unidirezionale, vengono coperti i seguenti aspetti, in parte rilevanti per la sicurezza:

Non è necessaria una connessione dalla DMZ alla rete interna. La connessione deve essere possibile solo dal Viewer Provider al servizio web SKOOR (HTTP/s), dal Viewer Provider al Viewer Service (HTTP/s) e, naturalmente, dall'applicazione web Dashboard Viewer al Viewer Service (HTTP/s).

Per utilizzare il Dashboard Viewer non è richiesto alcun utente SKOOR.

Non è possibile eseguire alcuna manipolazione sugli oggetti SKOOR. Per impostazione predefinita, il flusso di dati è limitato alle operazioni di lettura. Le uniche manipolazioni dei dati possibili sono l'impostazione della propria password utente e l'invio di messaggi di accesso e di log degli errori.

Il Viewer Service può essere collocato all'interno di una DMZ o anche all'interno della rete di un cliente.

L'integrità dei dati tra il Viewer Provider e il Viewer Service è garantita da una firma HMAC del contenuto.