Tipi di autenticazione utente

Sono disponibili diversi metodi di autenticazione utente per accedere all'interfaccia web di SKOOR Engine:

Autenticazione locale

Autenticazione tramite LDAP o Active Directory basata su nome utente e password

Autenticazione tramite LDAP o Active Directory basata sull'appartenenza dell'utente a un gruppo LDAP/Active Directory specifico

Accesso basato su token di provider di autenticazione esterno (OIDC), come Keycloak o Azure AD

L'autenticazione locale è sempre disponibile. Tuttavia, le altre sono disponibili solo se la rispettiva configurazione è stata preparata sul sistema.

Utente autenticato localmente

Le credenziali per questo tipo di utente sono memorizzate nel database locale SKOOR Engine. Questo è il tipo di utente predefinito. Quando si crea un utente autenticato localmente, è necessario impostare una password o un indirizzo e-mail valido.

Le seguenti operazioni utente possono essere eseguite solo da un utente amministratore:

Modifica del ruolo utente

Modifica del tipo di utente

Eliminare utente

Modifica dell'appartenenza al gruppo dell'utente

Un utente autenticato localmente può essere collegato a gruppi di utenti associati a utenti gestiti da LDAP, ma l'utente non eredita alcuna delle impostazioni dei parametri del gruppo.

Utente autenticato in remoto

Per autenticare un utente rispetto ad AD/LDAP, selezionare il parametro Autenticato in remoto dall'elenco a discesa Tipo di utente. Il nome utente deve essere identico a quello utilizzato nella directory AD/LDAP. Anche se le credenziali dell'utente saranno verificate rispetto a LDAP, è comunque necessario impostare una password iniziale quando si configura un nuovo utente autenticato in remoto. Tuttavia, è possibile scegliere qualsiasi password.

Una volta configurato l'utente e resa disponibile la connettività di rete al server AD/LDAP da SKOOR Engine, accedere all'interfaccia web di SKOOR Engine utilizzando le credenziali LDAP. Se l'accesso ha esito positivo, la password impostata inizialmente viene sovrascritta con la password LDAP valida. La password viene memorizzata nella cache locale per consentire l'accesso, nel caso in cui la connessione al server LDAP non riesca.

La modifica della password di un utente autenticato LDAP non è supportata da SKOOR Engine. La password deve essere modificata in LDAP.

Gli utenti autenticati localmente esistenti possono essere modificati in autenticati LDAP

Gli utenti esistenti autenticati tramite LDAP possono essere modificati in utenti autenticati localmente. La password LDAP corrente verrà salvata e utilizzata per l'autenticazione locale

Utente gestito da LDAP

Un utente gestito da LDAP non viene creato manualmente all'interno di SKOOR Engine. Viene creato automaticamente una volta che un utente appartenente a un gruppo specifico nella directory LDAP effettua l'accesso.

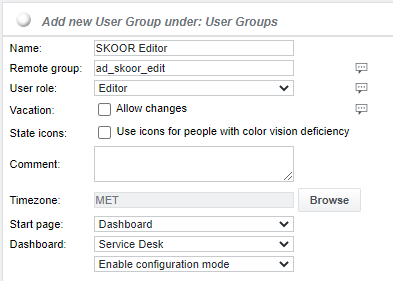

Quando viene creato un gruppo di utenti SKOOR Engine (vedere la sezione Gruppi di utenti), il nome del gruppo LDAP deve essere configurato come Gruppo remoto nella finestra di dialogo Aggiungi nuovo gruppo di utenti.

Una volta inserito il nome del gruppo remoto, è possibile configurare ulteriori parametri per il gruppo:

Impostare il ruolo utente richiesto per il gruppo LDAP. È inoltre possibile scegliere una pagina iniziale.

Quando un utente tenta di effettuare il login, viene eseguita un'autenticazione sul server LDAP configurato. Se il login ha esito positivo e l'utente è membro del gruppo LDAP configurato, l'utente viene automaticamente creato come oggetto in /root /Users /Users:

In questo esempio, l'utente testldap_b è stato creato automaticamente come tipo di utente Remote managed. L'utente non può essere modificato. Il nome completo, il numero di telefono e l'indirizzo e-mail sono forniti dalla directory LDAP se sono configurate le rispettive mappature (vedere Configurazione dell'autenticazione LDAP ). L'account utente appena creato viene aggiunto automaticamente al gruppo di utenti LDAP SKOOR corrispondente.

Se un utente è membro di più gruppi nella directory LDAP e tali gruppi sono configurati anche in SKOOR Engine, l'oggetto utente viene collegato a tutti questi gruppi. Erediterà i privilegi più elevati (ad es. ruolo utente Amministratore) dei gruppi collegati.

Un utente gestito da LDAP non può essere collegato ad altri gruppi di utenti.

Un utente gestito da LDAP può essere eliminato manualmente (dagli utenti amministratori) o viene eliminato automaticamente dopo un numero predefinito di giorni.

L'appartenenza al gruppo LDAP è determinata utilizzando l'attributo memberOf dell'utente. L'attributo può essere modificato modificando la voce ldap_item_group nel file di configurazione eranger-server.cfg.